Em uma evolução assustadora, a Internet se tornou indispensável para todo o mundo, porém, novos desafios surgiram e antigos problemas não foram corrigidos. Quando os primeiros crackers começaram a desbravar esse mundo que surgia e que permitia que a milhares de quilômetros fosse possível acessar informações de computadores que estivessem conectados nessa grande rede, nenhum deles imaginou que no século XXI seria tão fácil localizar e explorar brechas de segurança devido ao mau desenvolvimento das aplicações que suportam TUDO o que utilizamos hoje.

A todo instante os fabricantes de softwares lançam novas versões e correções para bugs identificados nos seus produtos, seja para problemas de funcionamento ou para vulnerabilidades descobertas. Isso é realmente muito bom, e mostra que estão preocupados em manter seus sistemas seguros. As aplicações de código aberto contam, também, com a ajuda das comunidades, muitos desenvolvedores identificam e sugerem correções e melhorias.

Mas e as aplicações desenvolvidas pelas empresas e desenvolvedores “comuns”? Como as empresas e desenvolvedores tratam esses problemas, já que não possuem um mundo de pesquisadores para debugarem suas infinitas linhas de código e efetuarem todos os testes necessários para manter suas aplicações “sem” vulnerabilidades?

Muito se fala em política de segurança das empresas, porém, mesmo em empresas aonde políticas de segurança são bem definidas, muitas delas pecam por não se preocuparem com as aplicações desenvolvidas especificamente para suas atividades e que podem ser acessadas externamente.

Em uma pesquisa global e recente da PricewaterhouseCoopers, apenas 13% das empresas possuem políticas de segurança adequadas, mas desses 13% quantas possuem uma rotina de testes e verificações das aplicações?

Infelizmente não há uma resposta fácil para essas questões, mas existem algumas soluções que podem e DEVEM ser aplicadas para minimizar os riscos. No “manual de boas práticas de desenvolvimento” está a preocupação com a segurança das aplicações e isso significa consultar o OWASP.

Ataques de injeção, a grande maioria na linguagem SQL, são muito simples de serem executados e possuem uma criticidade muito alta. Em um ataque bem sucedido, além de acesso aos dados, é possível a manipulação dos mesmos podendo acarretar em sérios problemas de funcionamento ou financeiros.

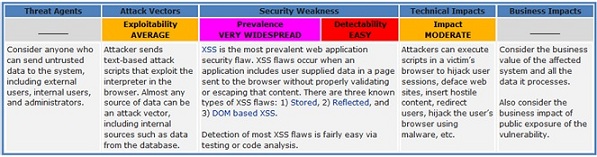

Os ataques de XSS também são muito eficientes e geram um risco maior ainda para o usuário. Em um ataque bem sucedido é possível executar scripts no browser do usuário fazendo com que ele seja redirecionado para sites com códigos maliciosos. Para a empresa há o risco de perdas financeiras e da exposição causada pela exploração da vulnerabilidade.

A preocupação com a segurança das aplicações fica além dos PC´s. Com a popularização dos smartphones, aplicações desenvolvidas para iOS e Android tem se tornado alvo dos crackers e as previsões indicam que em pouco tempo a quantidade de ataques direcionada aos dispositivos móveis será ainda maior que a dos desktops.

No OWASP (Open Web Application Security Project – https://www.owasp.org) é possível encontrar diversas informações sobre práticas de desenvolvimento seguro, sobre vulnerabilidades descobertas e correções que devem ser aplicadas, exemplos de exploração e também estatísticas das vulnerabilidades mais exploradas.

Para os desenvolvedores e administradores que queiram aprofundar os testes e garantir a segurança das suas aplicações com testes de invasão há a opção de utilizar exploits postados no Exploit DB (http://www.exploit-db.com/).

Na lista atual do OWASP, as três principais vulnerabilidades mais exploradas atualmente são:

1 – Injection