Com o amplo crescimento de equipamentos conectados a rede mundial de computadores, cresce também o número de tentativas de invasões e ataques, inclusive por botnets (rede de máquinas comprometidas que podem ser controladas remotamente por um atacante).

Devido ao seu tamanho (até dezenas de milhares de sistemas que podem ser interligados) oferece grande ameaça para a comunidade. Essa ameaça é uma das grandes preocupações na área de segurança de redes, pois, uma vez infectadas, essas máquinas podem ser utilizadas para vários ataques decentralizados, o que reduz as chances de detectar a origem do verdadeiro ataque.

Imagem via Shutterstock

Dentro deste contexto, departamentos de segurança de redes das organizações tem se conscientizado da necessidade de adotar ferramentas além das tradicionais (Firewall, Antivírus e Proxies) para entender e acompanhar esses ataques, o perfil dos atacantes e as ferramentas utilizadas pelos hackers e crackrs para invadir e roubar informações.

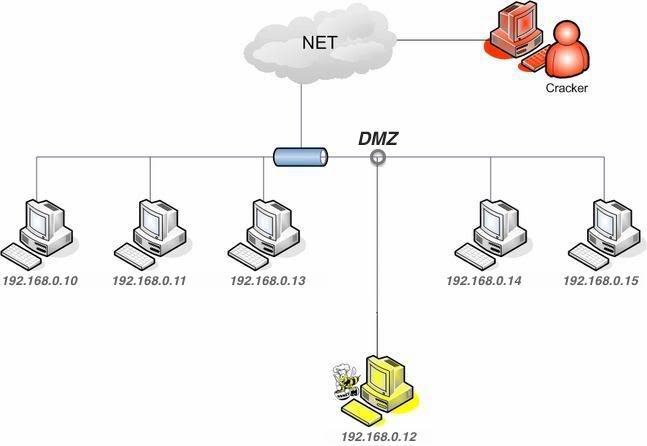

Um dos métodos empregados para esse tipo de compreensão e entendimento é o honeypot. Ele tem a função de registrar e armazenar informações sobre ataques à sua rede, desviando toda a atenção do atacante para um sistema de rastreamento totalmente isolado da rede de produção, não permitindo o acesso às reais informações que se encontram nesta rede.

Diante das diferentes formas de aplicação e implementação de honeypots, a escolha dependerá do que espera-se obter, utilizando-se o conceito de nível de interação – que determinará a forma com que o honeypot irá interagir com os atacantes. As duas formas são: honeypots de alta interatividade e os de baixa interatividade.

Os de alta interatividade oferecem aos atacantes, também conhecidos como blackhats, um sistema operacional real, onde nada é emulado ou restrito, armazenando assim, uma grande quantidade de informações sobre eles – sendo esta a principal diferença entre os honeypots de baixa-interatividade. Nesse modelo de alta interação as oportunidades são maiores, onde podemos aprender novas técnicas, descobrir novas ferramentas, identificar vulnerabilidade no sistema operacional, e saber como funciona a comunicação entre os atacantes.

Já um honeypot de baixa interatividade fornece, como o próprio termo já apresenta, um nível de interação limitado entre os atacantes e o honeypot. A baixa-interatividade é um recurso de segurança que simula vários serviços, virtualizando vários tipos de servidores ao mesmo tempo, como HTTP, FTP, SMTP, POP3, PROXY entre outros, dando ao atacante um sistema mais restrito e com menos liberdade. Todos os serviços, seja um shell do sistema ou um servidor de correio, são simulados. O invasor nunca terá acesso ao sistema real, apenas às versões simuladas dos mesmos.

Num comparativo que efetuei com as principais ferramentas de baixa interatividade – Honeyd, KFSensor e Valhala Honeypot – a que se mostrou ser mais fácil e eficaz foi a Valhala, pois oferece interface mais simples e pratica, de auto-execução, e sendo compatível com vários Sistemas Operacionais diferentes. Além disso, gera relatórios completos e detalhados das tentativas de invasão, por quais protocolos e portas foram tentadas, etc.

Por fim, a técnica do honeypot tem que ser bem estudada, instalada e periodicamente monitorada por alguém que realmente domine a técnica de contenção, pois os riscos são muito elevados, e se não for bem configurado e monitorado, podem deixar brechas que acabam facilitando para um invasor se conectar à rede.

6 Comentários

Boa noite. O meu IP está no Honeypot como faço para retirá-lo. Pois o roteador era de outro lugar. E muitas pessoas usavam.Obrigado.

Boa noite, tudo depende, que tipo de honeypot está usando?

pois normalmente quando se configura um honeypot em uma rede, você redireciona o trafego da rede da zona desmilitarizada para o seu servidor honeypot, pelo que entendi, está direcionando o trafego externo da rede para um endereço ip interno da sua rede, basta acessar o seu roteador clicar em DMZ e desabilitar a função.

Olá, bom dia!

Meu nome é Carlos Kombo, sou angolano e academico da Universidade do Extremo Sul Catarinense. Estou desenvolvendo um TCC na area de segurança da informação, onde vou utilzar o HONEYPOT e o SO kali linux.

Porém, estou com algumas inquietações/dúvidas referente ao honeypot, preciso de ajuda!

Desde já agradeço!

Tu tem algum canal no youtube, ou alguma conta Skype?

Opa tudo bom…

então não tenho canal no youtube, esse artigo foi meu TCC de graduação, tenho Skype sim.

milinha_maggot

recebi seu email, e vou te enviar meu TCC assim consegue dar uma olhada no geral do trabalho publicado.

Muito obrigado pelo feedback!

Li o teu trabalho…

Estou aqui estudando o assunto, vou falando contigo por email, qualquer coisa permita-me que te incomode te contactando pelo/via skype