A segurança dos sistemas e ambientes de TI é assunto crítico. Podemos verificar que boa parte da propriedade empresarial encontra-se nos meios de transferência e armazenamento de tecnologia. Dentro deste contexto, para auxiliar gestores de TI na aplicação de uma gestão mais efetiva da informação, surgiram diversos guias de boas práticas, sendo um deles o COBIT.

O COBIT, do inglês Control Objectives for Information and related Technology, é um guia aceito mundialmente para gestão de tecnologia da informação, sendo dividido em 4 domínios que possuem 34 processos com 318 objetivos de controle, abrangendo amplamente a operação de TI.

Dentro dos domínios cobertos pelo COBIT temos “Entregar e Suportar” ou DS de “Delivery & Support”.

Neste artigo em específico, usaremos o processo DS5 que é “Assegurar a Segurança dos Serviços” para gerir a segurança da informação em nossa empresa. Temos outros processos dentro do Cobit que complementam esta questão, mas, neste momento, vamos focar neste especificamente.

O processo de gestão em segurança tem como alvo manter a integridade da informação e proteger os ativos de TI, minimizando o impacto sobre os negócios por vulnerabilidades e incidentes de segurança.

Para implementar este processo precisamos definir os papéis, responsabilidades, políticas, padrões e procedimentos.

O monitoramento, teste periódico e implementação de ações corretivas fazem parte da manutenção desta gestão.

Para alcançar estes objetivos é necessário;

- Entender as vulnerabilidades e ameaças de segurança.

- Controlar acessos e permissões de usuários.

- Testar periodicamente a segurança.

Como medir o progresso alcançado?

- Quantidade de incidentes que prejudicam a reputação pública da empresa.

- Quantidade de sistemas onde os requisitos de segurança não são atendidos.

- Quantidade de violações nas permissões de acesso para usuários.

Neste processo temos os objetivos definidos abaixo.

Alinhar a estratégia e ações de gestão em segurança da informação com os requisitos do negócio no mais alto nível organizacional da empresa.

Traçar um plano abrangente com base nos requisitos do negócio que leve em consideração a infraestrutura e cultura da empresa. O plano deve ser executado através de políticas, procedimentos de segurança e investimentos em serviços, pessoal, treinamento, software e hardware. Todo plano deve ser amplamente divulgado à todos envolvidos direta ou indiretamente.

Usuários, colaboradores internos, externos e temporários devem ter suas atividades identificadas e registradas. Os acessos e permissões precisam ser documentados de acordo com as funções e atribuições dos cargos. Os direitos de acesso devem ser solicitados pela gestão de usuários, aprovados pelo proprietário do sistema e implementados pelo responsável pela segurança da informação. Os logins, senhas e acessos devem ser guardados em um repositório central, de preferencia protegidos com senha e criptografia.

Criar um procedimento para gestão de contas de usuário, que regerá a forma para solicitação, emissão, suspensão, modificação e bloqueio de contas e seus direitos de acesso. Incluir procedimento de aprovação e concessão de direitos de acesso pelos proprietários dos dados ou sistemas. Este procedimento deve ser aplicado a todos usuários internos ou externos, inclusive administradores e usuários com privilégios.

Monitorar e testar periodicamente a segurança de TI para garantir os níveis aprovados e documentados. Os registros de eventos (Logs) e monitoramento devem possibilitar a prevenção e/ou detecção de ameaças ou atividades incomuns que precisem ser tratadas.

Especificar e comunicar de forma objetiva o que constitui um incidente de segurança para que estes possam ser identificados rapidamente e tratados pelos processos de gestão de incidentes ou gestão de problemas.

Certificar que as tecnologias de segurança sejam invioláveis e que suas documentações não sejam reveladas desnecessariamente.

Estabelecer procedimentos e políticas de geração, mudança, revogação, destruição, distribuição, certificação, armazenamento, inserção, uso e arquivamento de chaves criptográficas com o objetivo de proteger alteração não autorizada ou revelação publica.

Definir medidas preventivas de detecção e correção contra malwares, vírus, worms e outras ameaças assim como atualizações de segurança de softwares e sistemas.

Utilizar técnicas de administração em segurança para prevenir acesso não autorizado e controlar o fluxo de informações através de firewalls, IDS, VLAN, etc.

Definir meios para que a comunicação de dados seja feita de forma segura e que informações confidenciais trafeguem por canais confiáveis e controlados tendo seu conteúdo autenticado, comprovando o envio e recebimento.

Fonte consultada: http://www.itgi.org

Conclusão

Como podemos ver, através destes 11 objetivos dentro do processo DS5 podemos manter a integridade, confiabilidade, disponibilidade e segurança do ambiente tecnológico dentro de nossa empresa.

Contribua, comente sobre ações que trouxeram resultados efetivos na segurança de TI em sua empresa.

Grande abraço e até a próxima!

7 Comentários

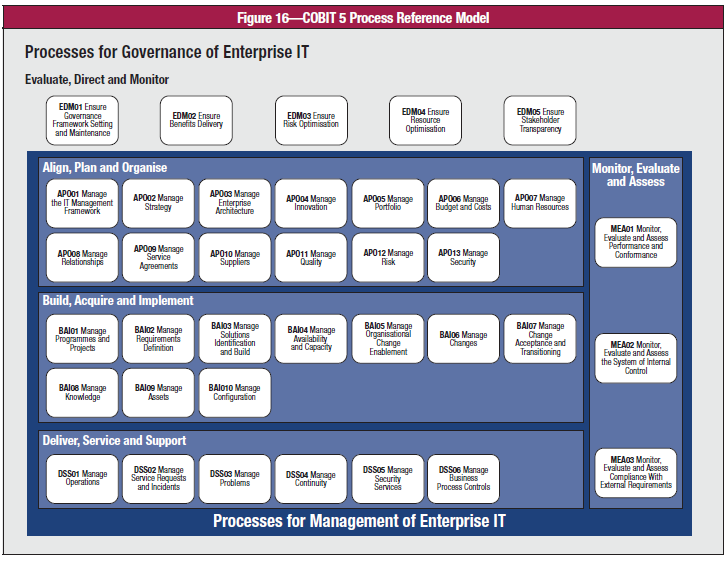

Mudou bastante coisa nesse processo para o COBIT 5? Há um livro específico nessa nova versão chamada COBIT 5 for Information Security, há mais novidades nesse guia?

Leonardo as mudanças agregaram conteúdo, o que normalmente ocorre nas novas versões.

Na versão 4.1 tínhamos 4 domínios e 34 processos, na versão 5 temos 5 domínios e 37 processos.

Algumas definições foram acrescentadas nos 4 domínios remanescentes.

4.1 – Planejar e Organizar / 5 – Alinhar, planejar e organizar

4.1 – Adquirir e implementar / 5 – Construir, adquirir e implementar

4.1 – Entregar e Suportar / 5 – Entregar, servir e suportar

4.1 – Monitorar e avaliar / 5 – Monitorar, avaliar e analisar

O novo domínio com foco em governança é:

5 – Avaliar, dirigir e acompanhar

Cobit 5 for information security é um produto novo incluso como Guia profissional e possui informações detalhadas para gestão ampla da segurança. Vale a pena conferir.

http://www.isaca.org/COBIT/Pages/info-sec.aspx?utm_medium=event-tradeshow&utm_source=INSIGHTS-PDF-25-June-2012&utm_campaign=cobit5-for-is&utm_content=cobit

Otimo artigo para aplicar na prática! Acredito que o COBIT poderia incluir as melhores práticas encontradas na familia ISO 27000 e incluir em uma futura atualização.

Esse domínio é citado no guia COBIT 5 for Information Security? Quais informações nesse guia não foram incluidas no COBIT 5?

André obrigado pelas observações. O COBIT 5 for Information Security está totalmente alinhado com ISO/IEC 27000.

Este domínio ainda permanece no COBIT 5 porém com o nome alterado para “Entregar, servir e suportar”. Todas informações permanecem as mesmas o aditivo na parte de segurança realmente é o guia profissional “for Information Security”.

No segundo parágrafo você cita a estrutura de processos/objetivos do COBIT4.1 e na sequência posta o Process Reference Model do COBIT5. Seria mais coerente, postar a versão antiga e depois explicar a estrutura atual.

Isso pode confundir o entendimento dos jovens profissionais e entusiastas de governança.

José obrigado pelo comentário, realmente válida sua observação.

Pingback: Outsourcing Project Plan Template - Xls Templates