Este artigo é uma continuação do artigo publicado “Engenharia Social: As técnicas mais utilizadas“. O propósito deste artigo é explicar e detalhar, através de exemplos, o Phishing, que conforme já apresentado, é uma das técnicas utilizadas na Engenharia Social para obter informações ou acesso a computadores e redes alvo.

O Phishing, ou e-mail falso, usa a combinação de vários fatores para obter êxito em seu ataque, desde a manipulação de algum sentimento humano até situações em que o usuário tenha vivenciado. A seguir será melhor explanado estas situações.

Atualmente, os ataques de Phishing estão se multiplicando em todo o mundo e, especialmente, no Brasil que é um dos países que mais sofrem este ataque. Os Crackers que utilizam esta técnica estão cada vez mais aperfeiçoando os ataques para obter sucesso, seja elaborando uma escrita no corpo do e-mail em que até profissionais de segurança da informação ficam em dúvida se realmente é um e-mail falso ou não, ou até direcionando ataques a determinadas empresas ou pessoas físicas, o qual é chamado de ataque direcionado, visto que o Engenheiro Social foi contratado para aquela determinada situação e irá utilizar as técnicas já comentadas no artigo anterior para obter informações e, através delas, direcionar um Phishing ao alvo. Este tipo de ataque direcionado é muito complicado de se defender pelo fato das informações que estão naquele Phishing serem verdadeiras, alterando somente o link ou anexo para instalação de uma praga virtual. Entende-se como praga virtual todo tipo de ameaça na internet, seja Worm, Trojan, Keylogger, Bot, Vírus, entre outros.

Precisamos entender que o Phishing pode abordar duas situações: ou são disparados para uma grande quantidade de pessoas aleatoriamente que, neste caso, tem o intuito de capturar informações de senha de banco, e-mail, infectar computadores para utilizar em outros ataques, ou o ataque direcionado que foi mencionado no parágrafo anterior, no qual o Phishing foi elaborado para aquela determinada situação.

A seguir serão apresentados alguns exemplos de Phishing e, no final do artigo, alguns métodos para detectar este tipo de ataque.

Phishing 1:

No corpo do e-mail está informando que o período de uso das suas chaves de segurança Bradesco expirou e um link para as instruções.

Reparem que no final do e-mail consta [email protected] no qual tem o intuito de passar credibilidade ao que foi exposto. Porém, ao clicar no link é direcionado a uma página falsa que irá solicitar sua agência do banco, conta corrente e senha. É neste momento que o Cracker irá conseguir capturar suas informações.

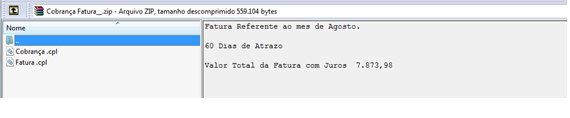

Phishing 2:

Neste caso, temos um e-mail informando que existe uma fatura em atraso a mais de 60 dias e que se não for paga será protestada no Cartório 2 Ofício. Para passar credibilidade no ataque existe uma imagem real de um boleto a ser pago no corpo do e-mail.

Ao realizar o download do arquivo Cobrança_Fatura.pdf é direcionado para o download de um arquivo .zip no qual possui dois arquivos “Cobrança.cpl” e “Fatura.cpl”.

Ao executar estes dois arquivos é instalado automaticamente, sem nenhuma janela ou aviso serem abertos, dois trojans no computador que serão executados toda vez que o computador for iniciado. Estes trojans provavelmente irão abrir portas para o Cracker invadir seu computador.

Todo anexo que conter extensões .cpl, .exe, .bat entre outras, apague imediatamente sem executar.

Confie somente em extensões conhecidas como .doc ou .docx, .xls, .pdf.

Phishing 3:

Este Phishing é um caso de um suposto cliente que está solicitando à empresa um suposto orçamento. Reparem que, no corpo do e-mail ele utiliza a manipulação do sentimento de medo, alegando que terá que ir pessoalmente conversar com o dono caso o orçamento não seja enviado.

Para passar mais credibilidade foi informado um CNPJ, Razão Social e e-mail. Ao clicar no Orçamento-Planilha-PDF ocorre uma situação similar ao exemplo anterior, no qual é instalado alguma praga virtual no computador da vítima.

Detectando Phishing

Através dos exemplos acima, foram apresentados alguns casos dos milhares encontrados diariamente. A seguir, algumas situações para tentar detectar um Phishing.

A primeira situação que deve obrigatoriamente ocorrer quando receber um Phishing é CALMA. Isso mesmo, antes de sair clicando em todos os links e anexos, mantenha a calma para analisar as situações e comportamento deste e-mail. Não abra nenhum link ou anexo até realizar as seguintes análises que serão apresentadas. Analise erros de português no e-mail, conteúdo, data e horário do envio. Caso o e-mail tenha sido originado de um contato conhecido, antes de realizar a operação solicitada no e-mail, entre em contato com a pessoa para verificar a autenticidade do mesmo.

A segunda situação a ser analisada é o e-mail do remetente. Caso você não conheça o e-mail, como no Phishing 3, no qual supostamente esteja sendo enviado de [email protected], já é um grande sinal de Phishing, mas reparem que esta loja realmente existe. Se você pesquisar este domínio “poloplaypa.com.br” será direcionado a um site de roupas. Isso não significa que o Phishing foi originado desta loja, e sim que o Cracker utilizou a técnica de “falsificação de remetente” para passar credibilidade em seu ataque. Esta técnica de falsificação de remetente é considerada simples de ser realizada e não credita nenhuma responsabilidade ao e-mail que está sendo utilizado pelo Cracker, visto que as empresas não tem como se proteger desta situação. Resumindo, a análise do remetente tem que ser verificada, mas o Phishing pode estar com a falsificação de remetente e conter e-mail conhecido, o que dificulta a detecção.

A terceira situação e, provavelmente a que irá ter mais chances de detectar um Phishing, é analisar o link que consta no e-mail. Passe o mouse em cima do link (sem clicar) e irá aparecer na barra inferior do navegador ou Outlook o caminho do link. Se o caminho for algo estranho, o qual você não conhece, é simples, não abra. Exclua o e-mail, ou se tiver recebido no e-mail da empresa em que trabalha, encaminhe para a TI analisar.

Para finalizar este artigo, tenho deparado com muitas pragas virtuais, páginas falsas sendo hospedadas através de sites verdadeiros, ou seja, falhas de segurança em sites que permitem Crackers hospedar suas ameaças.

Não confundam “Falsificação de remetente”, no qual a empresa não tem culpa – visto que não é uma falha de segurança da empresa, com falhas de segurança em sites que, este sim, possuem brechas, falhas, erros no seu código fonte que permitem Crackers invadir e utilizar para suas ações.

No site http://www.rnp.br/cais/fraudes.php?tag_extend=&tag=72 contém centenas de exemplos de Phishing de Bancos os quais irão ajudar a compreender melhor o que foi apresentado neste artigo.

Última recomendação, desconfiem de todos os e-mails que possuam links ou anexo.

Leia também: Engenharia Social: as técnicas de ataques mais utilizadas

1 Comentários

Interessante materia. Obrigado.