Ao se falar de fluxos e comunicações de dados, é muito difícil não pensar na segurança do que está transitando de um dispositivo para o outro.

A confidencialidade (informação secreta para alguém em específico), a integridade (algo verdadeiro que não foi corrompido) e a disponibilidade (o que está acessível) são os três principais pilares da segurança da informação, e quando algum deles é quebrado em uma empresa, podemos afirmar que a mesma sofreu um ataque hacker ou está vulnerável a eles.

A cada ano que se passa, ataques vão aumentando e empresas estão cada dia mais adotando medidas de segurança, seja na contratação de especialistas e analistas ou de investimentos em dispositivos e/ou softwares. E uma implementação que está em ascensão nas organizações hoje em dia são os “Firewalls de Próxima Geração”, mais conhecidos como “NGFW“, que abordaremos neste artigo.

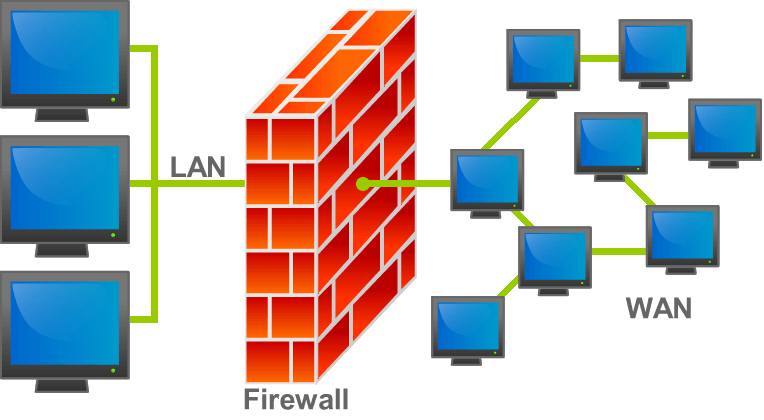

O que é um Firewall?

Um firewall nada mais é do que um dispositivo ou um software responsável por filtrar pacotes que chegam a um determinado ponto da rede.

Em um contexto empresarial, ele pode ser usado desde impedir que funcionários acessem um determinado site, até bloqueios de IPs suspeitos que podem prejudicar a segurança dos dados da organização.

Quando se é configurado corretamente e as regras de segurança são bem aplicadas, se torna de extrema importância para evitar possíveis ataques cibernéticos e consequentemente perdas financeiras.

Next Generation Firewall (NGFW) – Firewalls de Próxima Geração E UTM (Unified Threat Manager)

Antes de falarmos sobre os “Firewalls de próxima geração”, precisamos falar sobre os firewalls UTM.

Derivado da sigla em inglês “unified threat manager”, na tradução, gerenciamento unificado de ameaças, este tipo de firewall surgiu com o objetivo de trazer funções extras de segurança em uma rede como: balanceamento de links de internet, virtual private network (VPN), filtro de conteúdo, controle de acesso wireless, entre outras funcionalidades, sendo aconselhado o seu uso em empresas de pequeno porte.

Já o NGFW é utilizado geralmente por empresas de grande porte, isto devido ao grande fluxo de dados que costumam transitar. Ele funciona como uma versão rebuscada da UTM, oferecendo uma inspeção mais aprofundada de pacotes. Além disso, ele também cria políticas de controle de acesso de forma mais assertiva, possui uma reação rápida a ataques que venham acontecer, detecções avançadas de malwares e recursos de inteligência cibernética, tornando-se assim extremamente benéfica a sua implementação na empresa.

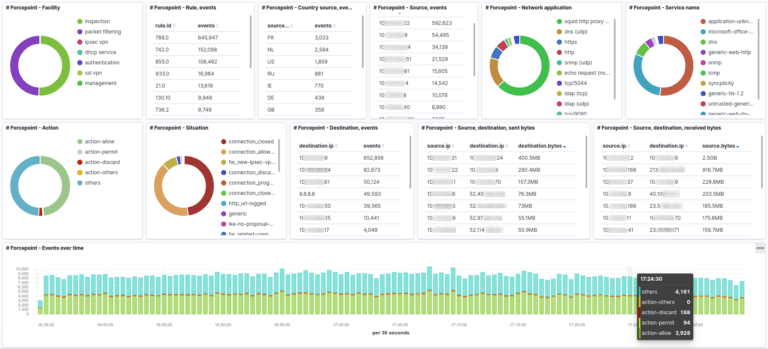

Exemplo de Next Generation Firewall e representação gráfica

Prós e contras dos Firewalls de Próxima Geração

Principais prós

Alinhamento com o modelo OSI: O modelo OSI é um modelo que foi elaborado com o objetivo de padronizar a comunicação das redes de computadores, divida em sete camadas (aplicação, apresentação, sessão, transporte, rede, ligação de dados, física). Um firewall normal geralmente protege as camadas de rede e de transporte. Já com o NGFW, é possível proteger as demais camadas, gerando assim, consequentemente, segurança em todos os pontos de comunicação;

DPI (Deep Packet Inspection): Inspeção profunda de pacotes, para garantir que não há nenhum ativo malicioso na rede;

Webfilter (Filtragem de URL): Com este tipo de filtro, é possível fazer a separação de sites que são maliciosos daqueles que não são;

Inspeção SSL / HTTPS: Para que a comunicação dos dados não seja interceptada por agentes maliciosos, o firewall faz um alerta para sites que não possui criptografia em suas comunicações;

Antivírus embutido: Com um antivírus embutido, é possível saber se há algum código malicioso na rede;

Relatórios de navegação: Emite um relatório sobre toda a navegação realizada na aplicação;

SD-WAN e controle dinâmico de banda: Responsável por estabelecer uma conectividade segura com alto desempenho em ambientes de nuvem híbrida e multi-nuvem;

IDS / IPS (Intrusion Detection System – IDS) (Intrusion Prevention System – IPS): Além de detectar a ameaça, registrar e mandar ao administrador, as tentativas de intrusões são bloqueadas;

Controle integrado de autenticação (Single sign-on): Sistema de autenticação responsável por permitir que usuários acessem várias aplicações com um único login;

VPN SSL – OpenVPN e IPSEC: Permite que a comunicação esteja segura e criptografada;

Controle de permissões e auditoria de administração do Firewall : Com isto você consegue ter todo o controle de acesso a sua rede, podendo assim configurar dispositivos que podem ou não podem enviar pacotes na rede;

Controle simples: Você pode administrar a sua rede a partir de um único dispositivo. Fazendo assim que você economize tempo em relação as atividades que demandariam mais esforço operacional, como seria o caso se a empresa fosse fragmentada em vários setores;

Visão ampla: Como ele atua em todas as camadas de comunicação, você pode acompanhar de perto o que está acontecendo em cada parte da sua rede através da visualização de gráficos no painel de controle;

Proteção em larga escala e custo com funcionários : Como vimos acima, utilizar o Next Firewall Generation traz uma proteção ampla a rede da corporação, isto por que ela se preocupa com todas as camadas de comunicação e as possibilidades de ataques em cima da mesma. Sendo assim, caso o empresário daquela empresa não possuir capital o suficiente a longo prazo para contratar uma equipe de segurança, a implementação deste dispositivo se torna uma alternativa.

Contras

Custo: Embora possua muitas funcionalidades, o preço de um Next Generation Firewall pode ser salgado para muitos empresários, isto por que apresenta um custo elevado, sendo ele de R$8.000,00 podendo chegar na faixa dos R$80.000,00 a depender do dispositivo que você irá adquirir.

Conclusão

Afinal, vale a pena ou não vale implementar um Next Generation Firewall na empresa? A resposta é: Depende.

Isto por que, como dito acima, é recomendando que empresas de grande porte façam esse tipo de implementação, pois é comum que estas tenham um alto fluxo de dados em trânsito. Além disto, o custo para a aquisição do dispositivo é alto, não sendo vantajoso para empresas de pequeno e/ou médio porte.

Sendo assim, caso você seja um microempreendedor, recomenda-se o uso do UTM, pois embora ele não possua todas as características que o NGFW possui, ela consegue atender muito bem a demanda da empresa.